مقدمة عن Framework metasploit

بسم الله الرحمن الرحيم

الحمد لله رب العالمين، وصلى الله وسلم وبارك على عبده ورسوله نبينا محمد وعلى آله وصحبه أجمعين

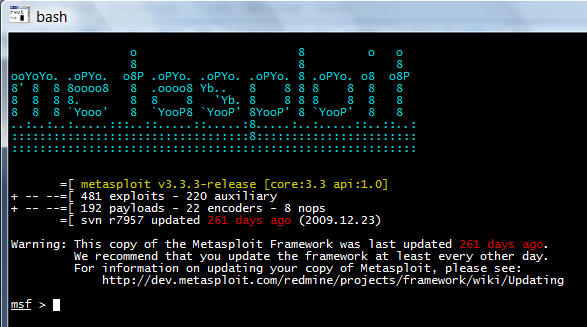

مقدمة عن Framework metasploit

هى أداة تستخدم لتحديد نقاط الضعف المنهجية على الخوادم والشبكات من قبل Cambercriminals والمتسلل الأخلاقي. Framework MetaSploit مرن للغاية ومتوافق مع أنظمة تشغيل مختلفة ومصدر مفتوح، مما يجعله قابل للتخصيص بسهولة. أثناء استخدام MetaSploit، يمكن للفريق التعامل مع اختبار بسهولة استخدام نظام جاهز أو مخصص مصنوع لنشره في الشبكة أو الخادم لتحديد المواقع الضعيفة للشبكة. بعد تحديد التهديدات والمواقع الضعيفة، يمكن للمرء أن يوثقها ومعالجة نقاط الضعف في الشبكة أو الخادم وتوفير حل لذلك.

لماذا نحتاج إلى Framework MetaSploit؟

الهجمات الجرائم الإلكترونية شائعة جدا. يبحث المتسللون دائما عن فرص لتعطيل شبكة أو لأنشطة غير قانونية أخرى. بمجرد تحديد أي ثغرة في شبكة أو خادم، يقومون بالهجوم وإحضار المعلومات الحساسة، مما يخلق مشكلة للمؤسسة أو الحكومة أو البلد. لحل هذه المشكلات، يتم استخدام Framework metasploit.

يمكن لل Framework MetaSploit تحديد نقط الضعيفة للشبكة أو الخادم. بعد تحديد الهوية، يمكن توثيقها بسهولة، وبمجرد الانتهاء من الوثائق، يمكن للمنظمة أو الحكومة أن تعمل على المواقع الضعيفة وتصحيح المواقع الضعيفة قبل أن يحدث هجوم. هذا Framework مفيد للغاية للشركات أو المنظمات أو الحكومات لإنقاذ معلوماتهم الحساسة.

نتيجة لمجموعاتها الواسعة من التطبيقات وتوافرها كمصدر مفتوح، يتم استخدام Metasploit الآن من قبل معظم المهنيين من مجال Devsecops حتى المتسللين. يستخدم MetaSploit بشكل كبير لأنه سهل التثبيت وموثوق فه، والتي تعمل على أي نظام بغض النظر عن النظام الأساسي أو اللغة. هذا البرنامج شائع كثيرا بين المتسللين الأخلاقي والمتسللين. هناك حاجة متزايدة للمهنيين لفهم وتنفيذها على أنظمتهم.

كيف يعمل Framework metasploit؟

يستخدم MetaSploit المنفذ 3790 افتراضيا لتشغيل ميزاته. بعد تثبيت metasploit. يمكن الوصول إلى المعلومات حول الهدف باستخدام المسح الضوئي المنفذ، وأصبع نظام التشغيل، وبصمات الفيديو الخاصة بنظام التشغيل واستخدام ماسح الضبط الأمنية لتحديد البقع الضعيفة للشبكة. MetaSploit هو برنامج اختبار اختراق مواد اختراق مفتوح المصدر يعتمد على Ruby. يحتوي Metasploit على مجموعة من الأدوات التي تسمح لنا باختبار نقاط ضعف أمان الشبكة لشبكتنا والقيام بمحاكاة الهجوم والكشف عن الهرب.

لتنفيذ إجراء دقيق مثل المسح الضوئي أو الاستغلال، يتم استخدام البرنامج، الذي يسمى وحدة MetaSploit. كل مهمة يمكن أن يؤديها metasploit في الوحدة النمطية. يمكننا أيضا أن نقول أن الوحدة هي جوهر Framework metasploit. هناك أنواع متعددة من الوحدة النمطية، وكل وحدة تعتمد كل وحدة على الغرض من الوحدة والعمل. يمكن تحميل الوحدات في وقت التشغيل، أو يمكن تحميلها بعد بدء تشغيل MSFConsole.

يمكن استخدام الوحدات التالية في MetaSploit.

1. استغلال Exploit

هو وحدة من MetaSploit المستخدمة للاستفادة من البقع الضعيفة للنظام المستهدف لإنشاء والوصول إليها. تنفذ الوحدة النمطية سلسلة من الأمر لاستهداف نقط ضعيفة محددة تم اكتشافها في نظام أو تطبيق. يمكن أن تكون أمثلة وحدات Exploit من الأمثلة العازلة، وتطبيق تطبيق الويب أو حقن الرموز.

2. Payload

هي وحدة نمطية تتضمن مجموعة من الرموز الخبيثة التي يتم تشغيلها بعد استغلال تسلل نظام الهدف بفعالية. يتم تضمين مجموعة من التعليمات في هذه الوحدة التي يمكن أن يؤديها النظام المستهدف بعد التعرض للخطر. تسمح وحدة Payload بالتحميلات أيضا بالتحكم في طريقة الاتصال وهو الهدف بعد الحصول على التحكم في هذا النظام.

هناك ميزات مختلفة متوفرة في وحدة Payload، بما في ذلك الرموز الصغيرة أو حتى تطبيق صغير. يمكن لوحدة Payload أن تفتح shell أو meterpreter. A Meterpreter عبارة عن Payload أيدية مبتكرة للغاية تتيح لنا كتابة ملفات DLL، والتي تولد استراتيجيا بعض الهياكل الجديدة كما هو مطلوب.

3. رمز استغلال ما بعد exploit

رمز الاستغلال الخاص بوست هو وحدة تساعد في اختبار الاختراقات العميقة. يسمح لنا في الحصول على مزيد من الوصول ولجمع مزيد من المعلومات المتعلقة بالنظام المستهدف. التطبيقات، مقالب التجزئة ومكافآت الخدمات هي بعض أمثلةها.

4. وظائف مساعدة

الوظائف الإضافية هي مجموعة من الأدوات والأوامر الإضافية التي ليس لها أي شرط . يمكن استخدام هذه الوحدة لتنفيذ وظائف عشوائية غير مطلوبة مرتبطة بالاستغلال. هجمات الخدمة (DOS)، الماسحات الضوئية، sniffers. أدوات وحقن SQL و Guzzers هي بعض الأمثلة على الوظيفة الإضافية.

دورة شعبية في هذه الفئة

5. التشفير

تشفير هي مجموعة من الأدوات المستخدمة لتحويل المعلومات أو الرموز. لاستغلالها، فإن ترميز مهمة جدا. الترميز هي نوع من أجهزة الاستشعار التي توفر التعليقات التي يتم استخدامها لتحديد الإشارات الرقمية.

6. المستمعون

المستمعون هي نوع من البرامج الضارة التي تخفي نفسه الوصول إلى النظام المستهدف. يحتوي Framework MetaSploit على معالجات محددة تتعلق بالجلسات التي يتم إنتاجها بواسطة Payload. يمكن للمستمع أيضا الجلوس بنشاط والاستماع إلى الاتصال الوارد أو حتى الحصول على زرع إلى shell ربط وانتظر اتصال نظام الاختبار. تجلس shell BIND دائما بعصة للاستماع إلى المهاجم الذي يقوم باتصالات أو إرسال تعليمات.

7. nops.

لا يتم اختصار أي عملية باسم NOP وهي نوع من التعليمات التي تمنع Payload من التعطل. يتم إنشاء مجموعة من البايتات التعسفي من قبل NOP، والتي تستخدم لتجاوز توقيعات IPS / IDS القياسية NOP.

مزايا وعيوب Framework metasploit

فيما يلي مزايا وعيوب المذكورة:

مزايا:

أحد المزايا الرئيسية في Framework Metasploit هو أنه مصدر مفتوح ومطور بنشاط.

في Metasploit، يكون التبديل بين Payload سهلا للغاية. يتم توفير الوصول السريع في MetaSploit لتغيير عمليات Payload التي تستخدم الأوامر التي تستخدم الأوامر. إن إضافة مستخدم أو الحصول على الوصول عن بعد إلى سطح المكتب يصبح أسهل في Framework MetaSploit.

يوفر MetaSploit مثل Armitage واجهة المستخدم الرسومية سهلة الاستخدام مع واجهات الطرف الثالث. تسهل مشاريع اختبار الاختراق بسبب هذه الواجهات، والتي تقدم خدمات مختلفة، بما في ذلك الوظائف بنقرة واحدة، من السهل تبديل Wormspaces وإدارة الضعف.

سلبيات:Framework metasploit

من الصعب جدا أن نتعلمه.إذا لم يتم استخدام Framework بشكل صحيح، فيمكنه تحطم نظامك.

مطلوب معرفة أعمق حول بيئة الاستغلال.

:

verse-dz-25

:

verse-dz-25

ليست هناك تعليقات